Hacking wi-fi wpa

# Iwconfig wlan0 IEEE 802.11abgn ESSID: ki / bármilyen mód: Irányított Access Point: Nem-Associated Tx-Power = 14 dBm az Újra hosszú határ: 7 RTS thr: off töredék thr: off A titkosítási kulcs: ki a Power Management: off wlan1 IEEE 802.11 bgn ESSID: off / bármilyen mód: Irányított Access Point: Nem-Associated Tx-Power = 20 dBm az Újra hosszú határ: 7 RTS thr: off töredék thr: off A titkosítási kulcs: ki a Power Management: off

Kiváló, mi adapter látható a wlan1 (wlan0 épül laptop adapter, akkor kapcsolja ki annak érdekében, hogy ne zavarja). Mi lefordítani wlan1 Managed módban Monitor mód:

kód:

# Airmon-ng indul wlan1

és megnézzük, mi történt:

kód:

# Iwconfig wlan0 IEEE 802.11abgn ESSID: ki / bármilyen mód: Irányított Access Point: Nem-Associated Tx-Power = 14 dBm az Újra hosszú határ: 7 RTS thr: off töredék thr: off A titkosítási kulcs: ki a Power Management: off wlan1 IEEE 802.11 bgn mód: Monitor Tx-Power = 20 dBm az Újra hosszú határ: 7 RTS thr: off töredék thr: off Power Management: off

Csak jó, de miért a paraméter TX-Power (átviteli kapacitás) csak 20 dBm? Mi ugyanazt adapter 27 dBm? Próbálja meg hozzáadni teljesítmény (a lényeg, hogy ne vigyük túlzásba):

kód:

# Iwconfig wlan1 txpower 27 Error vezeték nélküli kérés "Set Tx Power" (8B26). SET nem az eszközön wlan1; Érvénytelen argumentum.

És akkor felfogni az első csalódás - állítsa a teljesítménye meghaladja a 20 dBm nem lehet! Ez a törvény tiltja sok országban, de nem Bolívia! Úgy tűnik, hogy itt és Bolíviában, de:

kód:

# Iw Reg meghatározott BO root @ bt:

# Iwconfig wlan1 txpower 27

... és minden simán, Bolívia sokat segített, köszönöm, hogy.

Mi van ebben a szakaszban? A nagy teljesítményű Wi-Fi adapter van beállítva, hogy a maximális teljesítmény mód, monitor mód és megvárja megrendelések mon0 felület. Itt az ideje, hogy vizsgálja meg, és hallgatni a közvetítést. Ez nagyon egyszerű:

kód:

# Mkdir / mnt root @ bt:

# Mount / dev / sda1 / mnt root @ bt:

ahol a / dev / sda1 - a külső vaku eszköz fájlt (hogy hol, hogy vegye fel a flash meghajtót az Ön esetében lehet ásni az eredményeket dmesg kimenet).

Például futni airodump-ng csomag felvétel csak egy hálózatot a listából a testcap.cap file:

kód:

# Airodump-ng -bssid A0: 21: B7: A0: 71: 3c -w testcap mon0

Most akkor öntsünk egy csésze kávét, és rágni egy szendvicset várva a következő ügyfél nem kívánja, hogy ragaszkodnak a hozzáférési ponthoz, és hogy nekünk az áhított kézfogás. By the way, miután megkapta a kézfogás a jobb felső sarokban lesz egy figyelmeztető üzenet: WPA handshake: A0: 21: B7: A0: 71: 3C. Minden munkát, és akkor lépni a következő fejezetben.

Ha minden szendvicset podedu, kávé már nem mászik egy kézfogás még nem, jut eszembe, a ragyogó ötlet, hogy jó lenne sietni ügyfél kézfogás. Mert ez a része a aircrack-ng csomag tartalmaz egy segédprogram, amely lehetővé teszi az ügyfelek kéréseket küldhetnek deassotsiatsiyu (lekapcsolás) a hozzáférési pont és a kliens akar kapcsolódni, és ez az, amit várunk. Ez a segédprogram az úgynevezett aireplay-ng és futtatni kell egy külön ablakban együtt airodump-ng fut, így egyszerre rögzíti az eredményeket. Fuss deassotsiatsiyu:

kód:

# Aireplay-ng -deauth 5 -a A0: 21: B7: A0: 71: 3c -c 00: 24: 2b: 6d: 3f: d5 wlan1

És ennyi az egész! Amely ezt a mágikus parancsot akkor most csak hátradőlni és nézni az eredményeket intenzív tevékenység, örvendezve az összes érkező és érkező kézfogás (ezek tárolják az aktuális mappát wpa.cap fájlt és egy naplófájl kerül a besside.log). Jelszavak WEP-hálózatok, a feltört besside-ng, megtalálható, valamint az ő napló.

Nos, az eredmény egy hatalmas munka már felhalmozott * .cap-fájlokat tartalmazó kézfogás, és nyugodtan lépni a negyedik fejezetben. De lássuk, mit fogtunk és értékeli a minőségi kézfogás.

Gyorsan felméri, hogy egy kézfogás fájlt, akkor egy nagyon egyszerű hívás aircrack-ng:

kód:

aircrack-ng -lt; -gt fájlnév;

Ha a kézfogás van aircrack-ng BSSID, ESSID száma és a kézfogás minden hálózat:

aircrack-ng kézfogás lát linksys, Bro

Azonban a fent már említettem, hogy a aircrack-ng csak azt vizsgálhatja, hogy a kézfogás, és ez nem véletlen. Az a tény, hogy a aircrack-ng nem különbözik egy jó EAPOL-elemzőt, és könnyen jelenlétét mutatják kézfogás, ahol nem létezik (pontosabban az, de egy nem működő). Vessünk el mélyen a vadonban EAPOL-csomagok segítségével Wireshark (nem túl lusta, kíváncsi olvasók nem képesek tölteni a drága időt, és közvetlenül a 4. fejezetben).

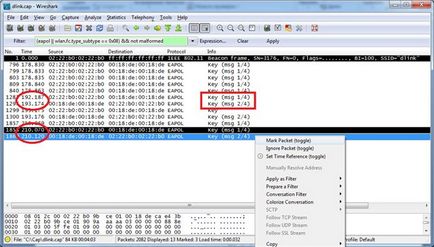

Open in Wireshark mi * .cap-fájlt, és adott kifejezést

kód:

(EAPOL || wlan.fc.type_subtype == 0 × 08) -amp; -amp; nem formázott

szűrőként látni között a halom szemeteszsákok csak érdekes számunkra.

Itt vannak, kézfogás

Szóval, mit látunk? A legtöbb pevy csomagot a listában a Beacon keret, melyen információkat a vezeték nélküli hálózathoz. Ő és azt jelzi, hogy a hálózat az úgynevezett „dlink”. Előfordul, hogy a Beacon keret nem a fájlt, majd végezni támadás, meg kell biztosan tudni, hogy a ESSID hálózat, és arra, hogy a kis- és nagybetűket (igen, „dlink”, „Dlink” és „DLink” - ezek három különböző ESSID!) És például, akkor szóközöket a legváratlanabb helyeken, például a végén. Azáltal ebben az esetben helytelen ESSID támadni, akkor kudarcra van ítélve - a jelszó nem található, még ha ez a szótárban! Tehát van egy Beacon keret egy kézfogás fájl nyilvánvaló plusz.

Ezután jönnek a EAPOL-Key csomagokat egy fájlt amely valójában saját kézfogás. Általában a teljes EAPOL-kézfogás kell tartalmaznia négy egymást követő csomagot msg (1/4), a nátrium-glutamát (4/4), de ebben az esetben nem voltunk túl szerencsések, sikerült elkapjam csak az első két pár, amely msg (1/4) és MSG (2/4). A szépség az, hogy bennük át az összes információt a hash jelszó WPA-PSK, és el kell végezniük egy támadást.

Vessünk egy közelebbi pillantást az első pár msg (1/4) és az msg (2/4) (bekarikázva piros téglalap). Ezek a hozzáférési pont (Station) 02: 22: B0: 02: 22: B0 továbbítja a véletlenszám ANonce kliens (ügyfél) 00: 18: DE: 00: 18: DE első EAPOL-kézfogás csomag és visszakapja SNonce és MIC alapján számított, az ügyfél kapott ANonce. De figyelni közötti időintervallumot msg (1/4) és az msg (2/4) - ez majdnem egy teljes második. Ez elég sok, és lehetséges, hogy a csomagok msg (1/4) és az msg (2/4) tartoznak a különböző kézfogás (ami biztosan lehetetlenné teszi kitalálni a jelszót, sőt, akár a szótárban), ahelyett, hogy elkapjam ellenőrző részesedést msg ( 3/4) és az msg (4/4), hogy ellenőrizze, hogy lehetetlen. Ezért az első kézfogás nagyon kétes minőségű, bár úgy néz ki, teljesen indokolt.

Szerencsére ebben az esetben van egy pár csomag msg (1/4) és az msg (2/4) időintervallum között mindössze 50 milliszekundum. Nagyon valószínű, azt jelzi, hogy tartoznak azonos kézfogás, ezért azokat úgy döntünk, hogy megtámadják. Label a Beacon keret, és ezek a csomagok a jobb gombbal kattintva, és kiválasztja Mark csomag (kapcsoló), és mentse őket egy új fájlt választotta a „Mentés másként ...”, és ne felejtsük el, hogy egy kullancs a megjelölt csomagokat:

Mentsd meg a megszerzett túlmunka!

A következtetés ebben a fejezetben szeretném megemlíteni, hogy a támadás még mindig ajánlott, hogy a „teljes értékű” kézfogás Beacon keret, és az egész sorozata EAPOL-csomagokat az elsőtől a negyedik. Ehhez a Wi-Fi-berendezés nagyon jónak kell lennie, „hallani”, és a hozzáférési pont és a kliens. Sajnos, a valóságban ez nem mindig lehetséges, ezért van, hogy a kompromisszumra, és megpróbálja „újraéleszteni” félholt kézfogás kéz mint ahogy azt a fenti.

4. fejezet A kézfogás - a jelszót.

A figyelmes olvasó már régen felismerték, hogy a WPA feltörni még kézfogás és közvetlen támadó keze olyan, mint a lottó, a szervező, amely a tulajdonos a hozzáférési pont, egy jelszót. Most, hogy van a kezedben, többé-kevésbé minőségi kézfogás a következő feladat - hiszem, ez a jelszó, sőt nyerni a lottón. Nem agy, hogy kedvező eredményt senki nem tudja garantálni, de a kérlelhetetlen statisztikák azt mutatják, hogy legalább 20% WPA-hálózatok sikeresen kitéve repedés, így ne essen kétségbe, mert az oka a barátok! Először azt kell készíteni szótárban. WPA-szótár - egy sima szöveges fájl, amely minden vonalon az egyik lehetőség a jelszót. Mivel a követelmények jelszavak WPA szabvány lehetővé jelszavak legalább 8 és legfeljebb 63 karakter, és csak számokat tartalmaz, latin betűkkel felső és nagybetűket és speciális karaktereket, mint a! @ # $%, És így tovább (Mellesleg ez ábécé tekinthető meglehetősen kiterjedt). És ha a felső nem is olyan könnyű, és az alsó határát minden világos jelszó hossza (legalább 8 karakter pont). Crack jelszó 63 karakter a szótárban - teljesen értelmetlen tevékenység, ezért indokolt, hogy korlátozza a maximális hossza a jelszó a szótárban szimbólumok 14-16. Minőségi szótár (és amelyekre a becslése a siker az eredmény 20%) súlya több mint 2 GB, és mintegy 250 millió lehetséges termék hosszával a jelszó ebben a tartományban 8-16 karakter. Mit kell tartalmaznia az e kombintsii lehetséges jelszó? Először is, egyértelműen a teljes nyolc számjegyű tartományban, amely a statisztikák szerint csaknem a felét az összes közzétett jelszavakat. Miután egy 8-jegyű tökéletesen illeszkedik a különböző időpontokban, mint 05121988. A teljes digitális vosmiznak 10 ^ 8 = 100 millió kombináció, amely önmagában is elég sokat. Ezen túlmenően, a harci szótár háborús vezetők meg kell követelni, hogy tartalmazza a szavak a leggyakrabban használt jelszavakat, mint az internet, jelszó, qwertyuiop, nevek, stb, valamint azok a mutációk népszerű végződések kiterjesztése jelszót (az egyedüli vezető ezen a területen bizonnyal az utótag 123). Ie Diana, ha a jelszó túl rövid ahhoz, hogy megfeleljen a WPA szabvány, az intelligens felhasználói esetek többségében, hogy kiegészítse a diana123, ugyanakkor növeli (az ő gyakorlott szem) titkos jelszót. Az ilyen népszerű utótagok is több desyatkov.Esli függetlenül gyűjteni szótár tört akkor google kulcsszavak wpa szólista és töltse le a kész szójegyzék (ne feledkezzünk meg célzást, mert nagyon naiv remény a sikeres kergeti a kínai kézfogás magyar szótárt, és fordítva), illetve, hogy keressen egy alkalmas ide ebben Temko.

de így is lehet használni, hogy összeroppant különböző kombinációi alapvető szavakat

Előkészítése nincs szótár (obzovem wordlist.txt ez az egyértelműség) közvetlenül a kiválasztási egy jelszót. Run aircrack-ng a következő paraméterekkel:

kód:

# Aircrack-ng -e -lt; ESSID-gt; -b -lt; BSSID-gt; -w wordlist.txt testcap.cap

Is olvasható Hack wifi (WEP).